卡巴斯基ICS CERT報告:2020年攻擊目標為工業企業的設備和軟件供應商

http://www.debgrams.com 2020-06-09 15:40 《中華工控網》翻譯

Kaspersky ICS CERT Report: 2020 attacks target suppliers of equipment and software for industrial enterprises

卡巴斯基ICS CERT報告:2020年攻擊目標為工業企業的設備和軟件供應商

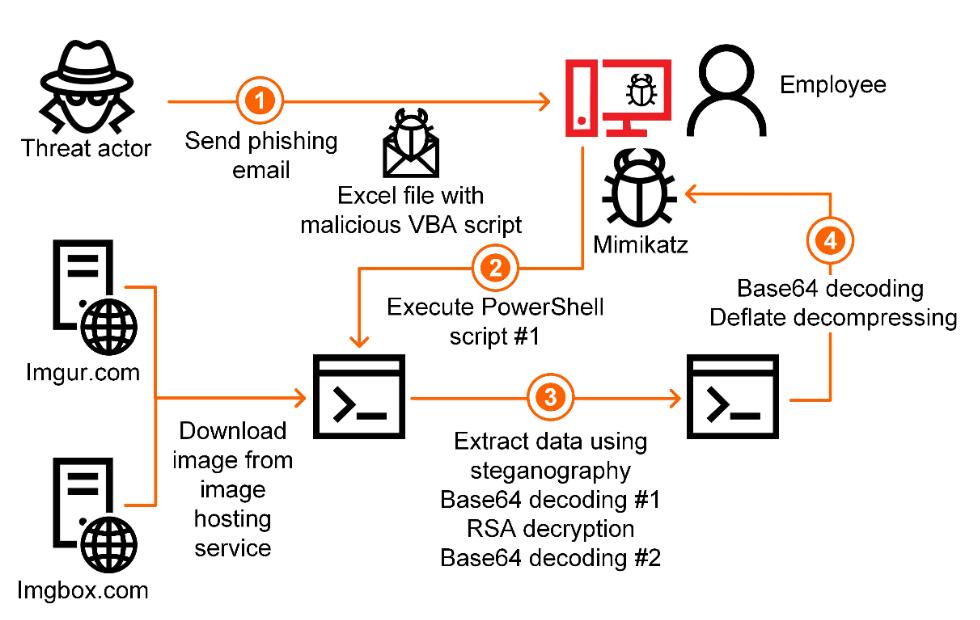

In early 2020, a series of targeted attacks on industrial organizations in various regions was reported. According to the latest Kaspersky ICS CERT findings, these hits were focused on systems in Japan, Italy, German and the UK and targeted suppliers of equipment and software for industrial enterprises. Research has shown that attackers used malicious Microsoft Office documents, PowerShell scripts and several other techniques to make it difficult to detect and analyze their malware. One such technique is steganography, a data-hiding technology that conceals messages within digital files.

2020年初,報告了不同地區工業組織的一系列針對性攻擊。根據卡巴斯基ICS CERT的最新調查結果,這主要集中在日本、意大利、德國和英國的系統上,目標是工業企業的設備和軟件供應商。研究表明,攻擊者使用惡意的Microsoft Office文檔、PowerShell腳本和其他一些技術,使得檢測和分析他們的惡意軟件變得困難。這樣的技術叫隱寫術,一種將信息隱藏在數字文件中的數據隱藏技術。

Targeted attacks on industrial objects organically attract attention from the cybersecurity community as they are sophisticated and focused on sectors that are of critical value. Any disruption in the continuity of work can lead to unwanted consequences from successful industrial espionage to comprehensive financial losses.

對工業目標的定向攻擊有組織地吸引了網絡安全界的注意力,因為它們非常復雜,而且集中在具有關鍵價值的部門。工作連續性的任何中斷都可能導致從成功工業間諜活動到全面財務損失的不良后果。

This examined series of attacks was no exception. Phishing emails, used as the initial attack vector, were tailored and customized under the specific language for each specific victim. The malware used in this attack performed destructive activity only if the operating system had a localization that matched the language used in the phishing email. For example, in the case of an attack on a company from Japan, the text of a phishing email and a Microsoft Office document containing a malicious macro were written in Japanese. Also, to successfully decrypt the malware module, the operating system must have had a Japanese localization.

經過審查的一系列攻擊也不例外。用作初始攻擊媒介的網絡釣魚電子郵件是根據每個特定受害者的特定語言量身定制的。只有當操作系統的本地化與網絡釣魚電子郵件中使用的語言相匹配時,此攻擊中使用的惡意軟件才會執行破壞性活動。例如,在一家日本公司遭到攻擊的情況下,網絡釣魚電子郵件的文本和包含惡意宏的Microsoft Office文檔都是用日語編寫的。此外,要成功解密惡意軟件模塊,操作系統必須具有日語本地化。

Closer analysis has shown that attackers used the Mimikatz utility to steal the authentication data of Windows accounts stored on a compromised system. This information can be used by attackers to gain access to other systems within the enterprise network and develop attacks. This is particularly dangerous when attackers gain access to accounts that have domain administrator rights.

進一步的分析表明,攻擊者使用Mimikatz實用程序竊取了存儲在受感染系統上的Windows帳戶的身份驗證數據。攻擊者可以利用這些信息來訪問企業網絡中的其他系統并發起攻擊。當攻擊者獲得對具有域管理員權限帳戶的訪問權限時,這尤其危險。

詳細攻擊方案

In all detected cases, the malware was blocked by Kaspersky security solutions which prevented the attackers from continuing their activity. As a result, the ultimate goal of the criminals remains unknown. Kaspersky ICS CERT experts continue to monitor new, similar cases. If an organization encounters such an attack, it can be reported by using this special form on the Kaspersky website.

在所有檢測到的案例中,惡意軟件均被卡巴斯基安全解決方案阻止,從而阻止攻擊者繼續其活動。因此,罪犯的最終目標仍然不明。卡巴斯基ICS CERT專家將繼續監控類似新案例。一旦組織遇到此類攻擊,可以通過卡巴斯基網站上的此特殊表格進行報告。

“This attack attracted attention due to several, non-standard technical solutions used by the attackers,” said Vyacheslav Kopeytsev, a security expert at Kaspersky. “For instance, the malware module is encoded inside the image using steganography methods, and the image itself is hosted on legitimate web resources. This makes it almost impossible to detect the download of such malware using network traffic monitoring and control tools. From the point of view of technical solutions, such activity does not differ from the usual access given to legitimate image hosting. Coupled with the targeted nature of infections, these techniques indicate the sophisticated and selective nature of these attacks. It is a matter of concern that industrial contractors are among the victims of the attack. If the authentication data of employees of the contractor organization falls into malicious hands, this can lead to many negative consequences, starting with the theft of confidential data and ending with attacks on industrial enterprises through remote administration tools used by the contractor.”

卡巴斯基安全專家Vyacheslav Kopeytsev表示:“由于攻擊者使用了幾種非標準的技術解決方案,這種攻擊引起了人們的注意。例如,使用隱寫方法將惡意軟件模塊編碼在圖像內部,并將圖像本身托管在合法的Web資源上。這使得幾乎不可能使用網絡流量監視和控制工具來檢測此類惡意軟件的下載。從技術解決方案的角度來看,這種活動與對合法映像托管的通常訪問沒有區別。結合感染的針對性,這些技術表明了這些攻擊的復雜性和選擇性。令人擔憂的是,工業承包商是襲擊的受害者。如果承包商組織員工的身份驗證數據落入惡意人員手中,則可能導致許多負面后果,首先是盜竊機密數據,最后是通過承包商使用的遠程管理工具對工業企業發動攻擊。”

“The attack on contractors once again demonstrates that for electric power facilities to be operated reliably, it is critically important to ensure workstations and servers are protected – both on corporate and operational technology networks,” comments Anton Shipulin, solution business lead, Kaspersky Industrial CyberSecurity. “Although strong endpoint protection may be enough to prevent similar attacks, in this case, we still recommend using the most comprehensive approach to support the industrial facility’s cyber-defense. Attacks through contractors and suppliers can have completely different entry points within the enterprise, including ones on the OT network. Even though the attack’s objectives remained unclear, it is more accurate to follow the assumption that attackers have the potential to gain access to the facility’s critical systems. Modern means of network monitoring, anomaly and attack detection can help to detect signs of an attack on industrial control systems and equipment in a timely manner, and prevent a possible incident."

卡巴斯基工業網絡安全解決方案業務負責人Anton Shipulin表示:“對承包商的攻擊再次表明,要讓電力設施可靠運行,確保工作站和服務器受到保護至關重要,無論是在企業網絡還是在運營技術網絡上。雖然強大的端點保護可能足以防止類似的攻擊,但在這種情況下,我們仍然建議使用最全面的方法來支持工業設施的網絡防御。通過承包商和供應商進行的攻擊在企業內部可能有完全不同的入口點,包括在OT網絡上的入口點。盡管攻擊的目標仍不清楚,但假設攻擊者有潛力獲得對該設施的關鍵系統的訪問權限,則更為準確。現代的網絡監視,異常和攻擊檢測手段可以幫助及時發現對工業控制系統和設備的攻擊跡象,并防止可能的事件發生。”

To reduce the risks of being attacked, industrial organizations are advised to:

- Provide training to employees of enterprises on how to work with email securely and, in particular, identify phishing emails.

- Restrict the execution of macros in Microsoft Office documents.

- Restrict execution of PowerShell scripts (if possible).

- Pay particular attention to PowerShell process startup events initiated by Microsoft Office applications. Restrict programs from receiving SeDebugPrivilege privileges (if possible).

- Install a security solution for corporate endpoints such as Kaspersky Endpoint Security for Business, with the ability to centrally manage security policies, and maintain up-to-date antivirus databases and software modules for security solutions.

- Use security solutions for OT endpoints and network such as KICS for Nodes and KICS for Networks to ensure comprehensive protection for all industry critical systems.

- Install security solutions on all systems with the ability to centrally manage security policies, and maintain up-to-date antivirus databases and software modules for security solutions.

- Use accounts with domain administrator rights only when necessary. After using such accounts, restart the system where authentication was performed.

- Implement a password policy with requirements for the level of complexity and regular password changes.

- Upon an initial suspicion that systems are infected, perform an antivirus check and force password changes for all accounts that were used to log in on compromised systems.

為了降低被攻擊的風險,建議工業組織:

- 為企業員工提供如何安全使用電子郵件的培訓,尤其是識別網絡釣魚電子郵件。

- 限制Microsoft Office文檔中宏的執行。

- 限制執行PowerShell腳本(如果可能)。

- 特別注意由Microsoft Office應用程序啟動的PowerShell進程啟動事件。限制程序接收SeDebugPrivilege特權(如果可能)。

- 為企業終端安裝安全解決方案,如卡巴斯基企業終端安全軟件,能夠集中管理安全策略,并維護最新的防病毒數據庫和安全解決方案軟件模塊。

- 使用針對運行點端點和網絡的安全解決方案,例如針對節點的KICS和針對網絡的KICS,以確保對所有行業關鍵系統的全面保護。

- 在所有系統上安裝安全解決方案,能夠集中管理安全策略,并維護最新的防病毒數據庫和安全解決方案軟件模塊。

- 僅在必要時使用具有域管理員權限的帳戶。使用這些帳戶后,重新啟動執行身份驗證的系統。

- 實施密碼策略,并對復雜性和定期密碼更改提出要求。

- 初步懷疑系統受到感染時,執行防病毒檢查,并強制更改用于登錄受感染系統所有帳戶的密碼